ゼロトラストセキュリティが求められている理由とは?

近年、サイバー攻撃による被害が後を絶ちません。年々巧妙化・高度化している攻撃は、目立たなくし発見を遅らせることで被害の拡大や長期化を狙うなど、より悪質なものになっています。特に企業をターゲットに、データを人質にして身代金を要求するランサムウェアの被害が広まっており、その対策に悩まされています。DX推進による業務環境の変化やワークスタイルの多様化によりセキュリティはより重要性を増していますが、これまでのセキュリティ対策では防御ができなくなっている状況です。この変化に対応するセキュリティの考え方として「ゼロトラストセキュリティ」また「ゼロトラストネットワーク」が注目を集めています。今回はこのゼロトラストの考え方について解説していきます。(以後本コラムでは、ゼロトラストネットワークやゼロトラストセキュリティのことを「ゼロトラスト」と略して記載)

境界防御型セキュリティの問題点

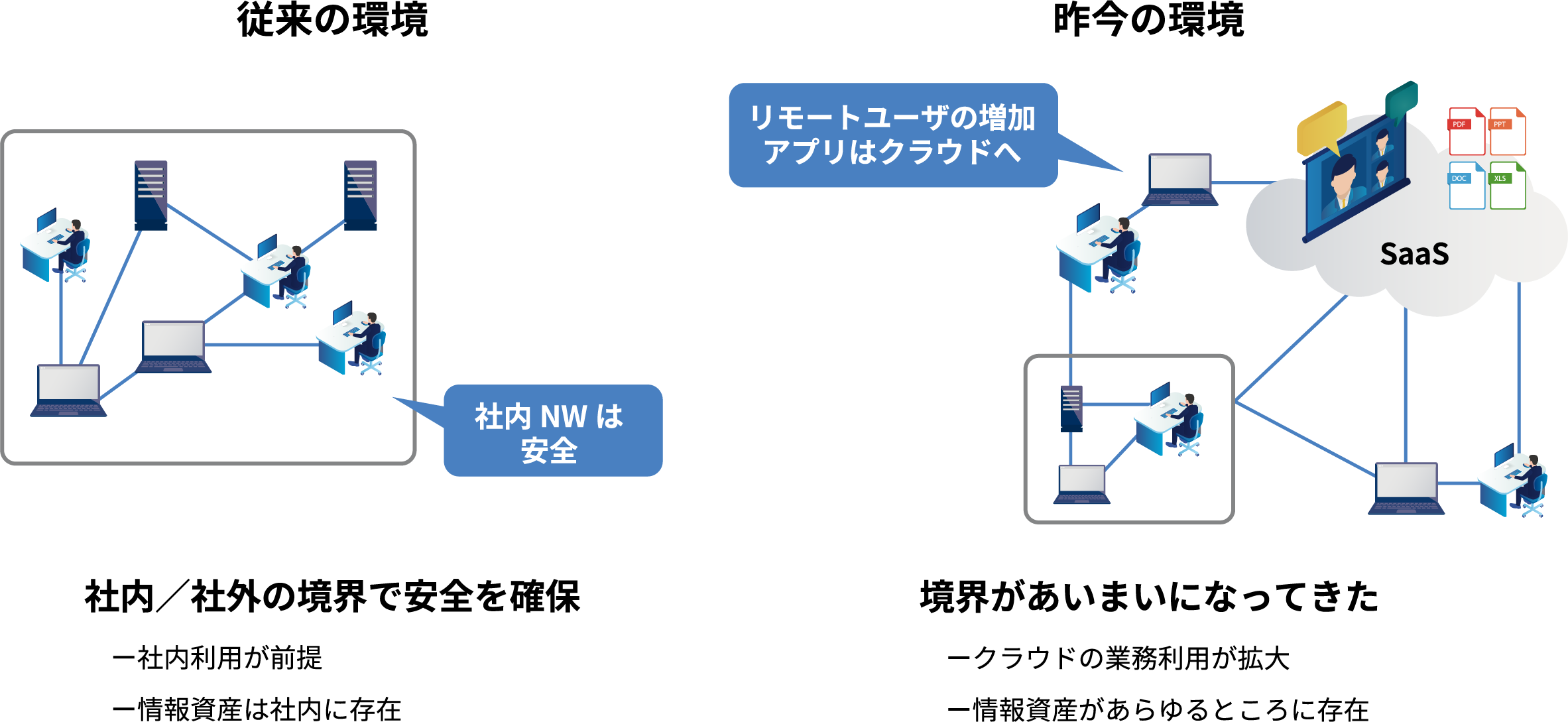

これまで企業では、主にデータセンターを中心に各拠点を閉域網で結ぶアーキテクチャで業務システムを構築していました。1990年代になるとインターネットの業務利用が進み、データセンターにインターネットの出入り口を設けインターネットとのアクセスを集約し、社内ネットワークと外部ネットワークを分けるセキュリティ対策を行うようになりました。社内ネットワークとインターネットの「境界」で防御すれば社内ネットワークは安全であるという考え方で、現在でもこのセキュリティモデルで対策を行っています。多くの企業ではサーバー攻撃を防ぐ入り口対策に加え、侵入後の被害拡大を検知・防御する内部対策を組み合わせた多層防御の対策を行っていますが、基本的に「社内ネットワークのデバイスや通信は安全」という考え方のため内部対策が行われていないケースも多く、一度境界が突破されると社内ネットワークは無防備な状態のため、業務システムや重要なデータのアクセスを許し被害が拡大する環境も多くあります。またテレワークの普及により境界に設置したFWやVPNなどのセキュリティ機器は、負荷の増大による通信速度の低下や新たな脅威に対する機器のアップデート作業の手間、また機器の障害などが起こるといったリスクがあります。このように境界防御型セキュリティにはさまざまな課題があるため、現在の業務環境には対応ができない状況になっています。

ゼロトラストとは?

現在、注目を集めているセキュリティの考え方として「ゼロトラスト」があります。このサイバーセキュリティの考え方自体は古くからありましたが、 2010年、Forrester Research社のアナリストにより提唱され一般的に知られるようになりました。ゼロトラストの基本的な考え方は、NIST(アメリカ国立標準技術研究所)が発行したガイドライン「NIST SP800-207 Zero Trust Architecture」に詳しく掲載されています。

この中の「2 ゼロトラストの基本」のゼロトラスト(ZT)およびゼロトラスト・アーキテクチャ(ZTA)の定義では下記のように記載されています。

ゼロトラスト (ZT) は、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。

ゼロトラスト・アーキテクチャとは、ゼロトラストの概念を利用し、コンポーネントの関係、ワークフロー計画、アクセスポリシーなどを含むサイバーセキュリティ計画のことです。

※NIST SP800-207(日本語訳)より抜粋

2018年には、Forrester Research社からゼロトラストの概念を再定義した「Zero Trust eXtended (ZTX)」が発表され、ゼロトラスト・アーキテクチャを実現する基本的なアプローチの7要件が定義されました。

- ネットワーク・セキュリティ

機密情報は不正アクセスの可能性があるネットワークから別ネットワークで管理する、またはネットワークのセグメントを分けること。 - デバイス・セキュリティ

アクセスするデバイスの識別と承認を行うこと。 - アイデンティティ・セキュリティ

アクセスするユーザーを特定・検証し、アクセスポリシーに基づいて制限すること。 - ワークロード・セキュリティ

企業内の業務システムやIaaS/PaaSの脆弱性の検知や利用状況を可視化し、不正アクセスやデータ流出・改ざんを防止すること。 - データ・セキュリティ

企業内のデータを分類し、適正な場所での管理や転送時の暗号化を行うこと。 - 可視化と分析

すべてのセキュリティプロセスを監視、利用システムやインフラを可視化することで非認可のサービスやアプリを制御すること。 - 自動化

ネットワーク全体の各ソリューションを集中管理・自動化することで、セキュリティの脅威を確実に把握すること。

ゼロトラストの考え方や概念を理解し、これら7要件を満たす機能やソリューションによりセキュリティ対策に取り組んで行くことが大切です。

参考:

PwC NIST SP800-207 「ゼロトラスト・アーキテクチャ」の解説と日本語訳

IPA「ゼロトラスト導入指南書 〜情報系・制御系システムへのゼロトラスト導入〜」

ゼロトラストが必要となっている背景は?

この具体的な要件が出てきたことで、企業にもゼロトラストの概念が採択され始める流れとなってきました。最近では、経済産業省によるゼロトラストの概念を取り入れたデジタルツールの導入実証・調査の実施や、ゼロトラストの考え方を踏まえたセキュリティ対策へ移行するようデジタル庁へ提言がなされるなど、政府情報システムにおいてゼロトラスト適用の取り組みが進みそうな状況になってきています。今、なぜここまでゼロトラストの必要性が高まっているのか、その理由を挙げていきます。

テレワークの常態化

日本国内では2018年に働き方改革関連法が成立し、残業時間の上限規制が設けられるなど業務の見直しが企業に求められました。これにより業務の効率化や生産性の向上を目的としたテレワークを取り入れる企業が増加し、その後新型コロナの影響によりテレワークの常態化が進み、現在は「社外前提」の働き方に変化しています。しかしVPN機器のボトルネック、社外エンドポイントのセキュリティ対策など、新たな課題が表出しています。

クラウドサービスの普及

テレワークの浸透、またDXの推進に伴い利便性の高いクラウドサービスの導入が進んでいる反面、会社で許可されていないクラウドを利用するシャドーITが問題視されています。また複数のサービスを併用する場合、ID管理の負担が増加する上、クラウドベンダーにより認証方法が違うなど管理がより複雑になってきます。

多様化するサイバー攻撃

業務環境を狙ったサイバー攻撃が多様化・巧妙化しています。金銭を要求するランサムウェア、取引先企業の実在する人物や署名を装ったなりすましメール、ニセのWebサイトに誘導し閲覧しただけでマルウェアをダウンロードさせるドライブバイダウンロード等々、攻撃手法はより巧妙になっているため、既知のウイルスを検出する対策では十分な対応ができなくなっています。

内部からの情報漏えい

故意・過失による企業内部からの情報漏えいが多発しています。不注意による誤操作、デバイスの管理や従業員が何をしているのかを把握できていないことによる漏えい、人為的な不正行為、また事故の発見・対処の遅れなどを防止する必要があります。

まとめ

ゼロトラストは業務環境の変化やクラウドへの対応など、これまでのセキュリティ対策では施せなかった領域をカバーすることで、セキュリティリスクの軽減に有効な考え方であり、その考えに基づいた対策です。ゼロトラストを構成するソリューションの導入は、部分的/全体的、段階的/一括などさまざまなやり方がありますが、自社の課題の洗い出しをおこない、ToBe像を描いたうえで、企業のセキュリティポリシーやクラウド導入の状況、働き方などに合わせて導入をすることとなります。自社が目指したい環境を描き、その実現を支える一つのセキュリティの考え方として、改めて見直すきっかけにしてはいかがでしょうか。